psexec -i -s procexp

Всякого рода ужимки и прыжки с повышеним приоритета process explorer никак не помогали мне. И тут, во время одного из запусков и очередного пролета попытки попасть внутрь я обратил внимание на окошко IO Bytes history. В нем было видно, что в момент тормозов повышалась активность антивируса Symantec.

К сожалению скриншот этого я не снял, поэтому тут просто это самое окошко. Как пример :). Итак, что же делать? Я сделал suspend всем потокам антивируса.

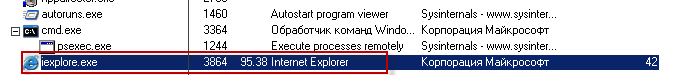

И не успел запустить IE в очередной раз, как он породил процесс, и сдох, выдав ошибку и сгенерив лог доктора ватсона. УРА! Я быстро сказал suspend этому процессу и вошел в его свойства.

Тут нарочно отсутствует имя пользователя. Так что не пугайтесь на самом деле оно есть :). Мне подумалось , что это "вирус", ну или как это моно сейчас говорить spyware. Поэтому я решил натравить на каталог с этим файлом другие антивирусы. Красным моргнул только NOD32, и тот не распознал его по человечески. Бесплатная утилита от Dr. Web, и Kaspersky 7 тихо мирно проспали этот файл. К слову говоря в этой папке лежал еще один такой-же, только с другим именем. Более менее человеческое имя дал ему только AVZ4. Trojan-Dropper.Win32.Agent.xjz. Гугл о нем ничего человеческого не знал. Пришлось задуматься. Что же делать? Обеденный перерыв и перекус придал мне сил, и я заглянул на вкладку Strings свойств процесса. И тут я обнаружил кучу интересных строк. К слову говоря мне повезло что они оказались не зашифованы.

Судя по этим строкам я предположил, что тут указаны точки старта этого зловреда. Поиск по реестру по этому GUID подтвердил мою догадку, так же пояснив строку WebCheck. Под этим именем это счастье пряталось в реестре. Autoruns показал те же самые точки, что нашлись руками. Грех было их не удалить :). Потом мое внимание привлекло имя библиотеки. Поиск при помощи process explorer'а сообщил не радостный результат. Она загружена во многих процессах. Беглое ее изучение при помощи strings показало, что это действительно что-то, чего не должно тут быть.

Судя по всему эта библиотечка каким-то образом воздействкт на указанные процессы и что-то пытяется украсть от webmoney. Беглый просмотр этой библиотечки при помощи дизассемблера сказал, что она отслеживает некоторые ключи реестра и ведет счетчик. Правда зачем - разбираться уже не очень хотелось. Пришло время его убить. Прежде всего я полез в каталог к библиотекам. Они лежали в system32. Оказалось, что библиотечек этих накопилось уже много, начиная с msvcrt57.dll и аж до msvcrt60.dll. Однако использовалась только последняя. Их никто не держал - поэтому переименовать их ничто не помешало. Потом они были отправлены в архив - во избежание. Следом за этим был убит незапущеный второй файл зловреда. А потом убит спящий процесс, и его файл. Перезагрузка. Новые файлы по старым путям не появились. Библиотеки тоже. IE стал запускаться без тормозов. Библиотек с подобными именами не появилось в процессах. Вроде победа. Но на этот раз торопиться с выводами не буду. Посмотрим, что станет завтра :)

Комментариев нет:

Отправить комментарий