воскресенье, 17 июля 2011 г.

Методы диагностики процесса проверки сертификата

10 непреложных законов безопасности

Law #1: If a bad guy can persuade you to run his program on your computer, it's not your computer anymore

Law #2: If a bad guy can alter the operating system on your computer, it's not your computer anymore

Law #3: If a bad guy has unrestricted physical access to your computer, it's not your computer anymore

Law #4: If you allow a bad guy to upload programs to your website, it's not your website any more

Law #5: Weak passwords trump strong security

Law #6: A computer is only as secure as the administrator is trustworthy

Law #7: Encrypted data is only as secure as the decryption key

Law #8: An out of date virus scanner is only marginally better than no virus scanner at all

Law #9: Absolute anonymity isn't practical, in real life or on the Web

Law #10: Technology is not a panacea

четверг, 22 июля 2010 г.

Уязвимость в LNK

Уязвимость позволяет выполнить код от имени текущего пользователя, при работе системы с lnk файлами, примерно вот так:

Небольшой, так сказать, обзор.

Ну и собственно реакция MS Security Essentials:

Другие методы борьбы с уязвимостью lnk файлов:

пятница, 16 июля 2010 г.

Локальный администратор

По сути дела эта заметка так, ничего особенного. Просто мне, почему-то раньше эта мысль в голову не приходила. Наверное не задумывался.

Так вот. Часто бывает, когда необходимо залогиниться на компьютер пользователя с привилегиями администратора. Не runas использовать, а именно войти в графическую сессию. В этом кроется опасность, особенно если компьютер доменный, а аккаунт, под которым вы входите – доменного администратора. Если на компьютере “вирус” – он получит права доменного админа и вперде :), заре на встречу. Это, само собой – не хорошо. Что делать? А ничего сложного. Есть специальная доменная политика Restricted groups. Попросту говоря, вы можете указать, в какой локальной группе, какие пользователи должны содержаться. В этом случае вы можете создать доменного пользователя, с правами обычного пользователя, и централизованно добавить его в группу локальных администраторов на всех машинах домена. Само собой, что этот пользователь должен иметь сложный длинный пароль. Но зато зайдя под ним вы не дадите возможности вирусам шастать по домену.

PS.

Коллега, Ростислав, справедливо ткнул меня носом в мою ошибку:

2. По заметке: если ты запустишь процесс от имени локального админа, который также является локальным адмиом на других рабочих станциях, то у него будут все права на заражение парка машин.

Да, действительно, это так [заготавливает ведро пепла].

Однако продолжим.

понедельник, 21 июня 2010 г.

Установка софта через глобальные политики

А точнее о некоторых проблемах с этим связанных. Давеча пришлось перенести хранилище дистрибутивов с одного сервера на другой по причине падения первого. Причем упал он совсем. Навсегда. Собственно, проблем с переносом никаких не возникло, какие уж тут проблемы. А вот с инсталляцией возникли. Никак не хотел софт ставиться из нового расположения. В логе ругалось довольно странным образом.

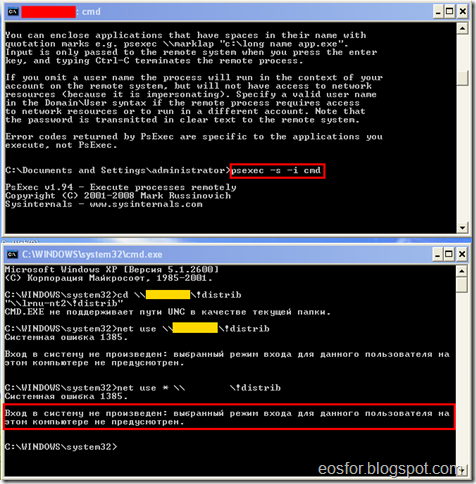

Все выглядело так, как будто не хватает прав на доступ. Первым делом были проверены права на ресурсах. Они оказались в норме. Для authenticated users доступ на чтение. Но не работало, хоть тресни. Что же делать, как же быть? Ну что ж, раз при инсталляции система идет на шары под учетной записью компьютера, имело смысл попробовать сходить таки под учетной записью компьютера и посмотреть, что же за ошибка выдается при доступе к общему ресурсу. Как это сделать? Помогает все тот же psexec.

При помощи соответствующих ключей программы можно запустить cmd под системной учетной записью. Сделав это, я попробовал подключить сетевой ресурс от имени машины и получил осмысленное сообщение об ошибке. Оказалось, что на новом хранилище дистрибутивов политикой отключен доступ по сети. Самым простым вариантом было переместить учетную запись сервера в подходящий OU, в котором нужная политика была сконфигурирована корректно. В итоге проблема была решена – установка пошла корректно.

суббота, 16 января 2010 г.

Наглядно про нововведения в Windows Server 2008 R2

Очень наглядное пособие о нововведениях в Windows server 2008 R2. Где бы теперь найти соответствующий принтер? :)

пятница, 15 января 2010 г.

Спецэффект с мелкими файлами

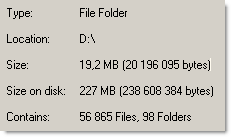

Собственно говоря даже не спецэффект, а просто картинка:

Обратите внимание на size и size on disk. Цифры говорят лучше всяких слов :)

четверг, 14 января 2010 г.

Казус с Scheduled Tasks, или вред не спланированных решений

Не создаются задания! Ужас, причем поведение дико странное. При попытке создать задание ntbackup просто сваливается в … dr. Watson. Примерно вот так

Это же потеря потерь! И тут я вспомнил, что некоторое время назад для борьбы с kido, который среди прочего создавал задания удаленно, чем и распространялся, было принято решение изменить права на папку %systemroot%\tasks. Это решение, как водится, не было должным образом протестировано. Что несомненно послужит наукой. Изменение прав доступа было осуществлено, как водится, глобальной политикой. Вот это обстоятельство и сбило меня с сначала толку. На OU с сервером, на котором я пытался создать задачу эта политика не применялась! Однако еще при инсталляции и вводе в домен сервер бывал в тех OU, на которые она таки применялась. И действительно, применилась. Через стандартный explorer нельзя увидеть настройки этого каталога. Однако есть сacls и icacls. Пришлось изменять права вручную. Вот такой вот SDDL строкой:

D:P(A;OICIIO;FA;;;CO)(A;;0x1200ab;;;BO)(A;;0x1200ab;;;SO)(A;OICI;FA;;;BA)(A;OICI;FA;;;SY).

Вывод: всегда проверяйте, если не уверены, что побочных эффектов не будет.

понедельник, 8 июня 2009 г.

Открытая лицензия от Microsoft

Ничто не ново под луной. Ничто не стоит на месте, все меняется. Как вода в реке :) Наткнулся вот, на свободную лицензию от Microsoft. Да еще и где – на сайте opencource.org. Вот такая вот, загогулина.